La loi Hamon, ça vous dit quelque chose ? Cette loi, aussi appelée Loi Consommation, établit de nouvelles règles concernant la protection des consommateurs. Le 18 Mars, de nouvelles mesures entreront en vigueur. Et il y en a une qui

Dans son Mobile Malware Report du 3e semestre 2015, l’éditeur Allemand G DATA constate une croissance de 50 % du nombre de nouveaux codes malveillants ciblant la plateforme Android. L’éditeur met également en exergue un problème de sécurité pour les

C'est officiellement annoncée et par le biais du navigateur lui même, les utilisateurs qui naviguent sur Internet avec le logiciel Chrome ont depuis quelques semaines un message annonçant la fin sous l'environnement XP et Vista. Cela signifie que le logiciel

Pas d'informatique mais du numérique, et il est important je pense d'informer. En effet, devrez vous ou pas changer de Télévision ou de décodeur TV ? La réponse ci-dessous. La TNT HD sera déployée sur tout le territoire le 5

Raymond Samuel Tomlinson, considéré comme l’inventeur du courrier électronique, est mort samedi 5 mars à l’âge de 74 ans. Son décès a été confirmé par son employeur, le groupe américain Raytheon, sans en indiquer la cause. « Une très triste nouvelle : Ray

Le ransomware Locky inquiète le Cert-Fr. Le Cert a publié à la mi-février un premier avertissement concernant ce ransomware, ainsi baptisé du fait des extensions .locky qu’il accole aux fichiers chiffrés par ses soins. La première vague de diffusion de

Le W3C a décidé de s’attaquer à l’authentification sur le web. Il vient de former un nouveau groupe de travail centré sur cette thématique et prépare un nouveau standard, basé en bonne partie sur la version 2.0 des API FIDO.

Microsoft a publié hier soir une nouvelle build à destination des testeurs de Windows 10 sur les ordinateurs. Estampillée 14267, elle continue le travail lancé sur la base du système, mais ajoute également quelques nouveautés pour Edge. Depuis que Microsoft

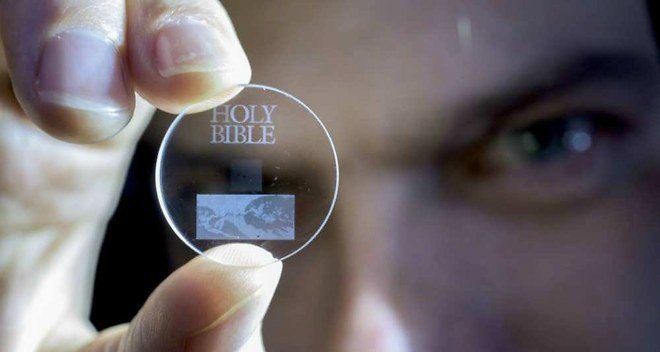

Alors que les disques durs actuels ont une durée de vie limitée, des chercheurs britanniques ont trouvé une matière capable de stocker des données quasiment éternellement. Chaque année, l’homme génère un volume plus gigantesque de données : en 2012, elles étaient

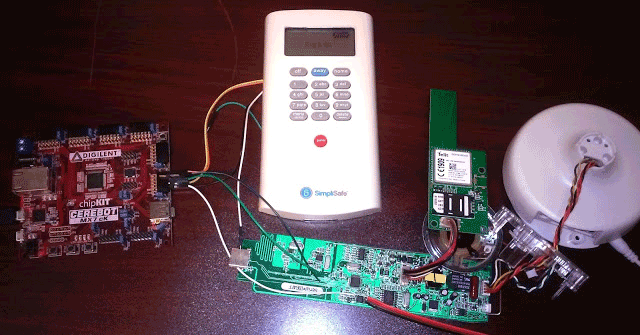

Après la sonnette de porte d’entrée, les panneaux publicitaires, les horloges, les cafetières et autres bouilloires, voici venir le piratage d’une alarme de maison sans fil. À se demander si les constructeurs d’objets connectés ne se moquent pas du monde.

Respect des horaires, clair dans ces explications, tarif compétitif.

Stéphane est très compétent, il a su résoudre le problème de mon ordinateur qui ramais énormément a un prix très abordables, il a également su a distance résoudre le problème des mises a jours qui ne ce faisait pas. Je recommande énormément Stéphane pour son professionnalisme, sa rapidité et sa gentillesse pour le travail effectué. Encore un grand merci 😁

Stéphane répond rapidement, pour solutionner un problème et le résoudre.

Gentillesse, compétence, réactivité ! Stéphane Turnier est d'une grande disponibilité pour intervenir et propose toujours la solution la plus juste !

Un super dépannage par téléphone et prise de main sur mon ordinateur pour régler les problèmes. Merci Stéphane

Super très efficace un vrai PRO Depuis maintenant 10 ans il est notre sauveur. Nouvel ordinateur, nouvel iPad iPhone, imprimante, que nous soyons en France ou à l’étranger il répond toujours présent dans les meilleurs délais avec les décalages horaires

Nous avons fait appel à M.Turnier pour l'installation d'un nouveau PC avec écran. Il a su cerner notre besoin et nous a bien conseillé. Service très rapide et très professionnel. Nous recommandons sans aucune réserve.

Stéphane est notre dépanneur officiel depuis 2015 et sa gentillesse est à la hauteur de sa compétence. Très réactif, efficace. Belle personne à ne pas perdre surtout !

Merci à Mr Turnier qui m'a dépanné hier. Professionnel, serviable et réactif. Vous pouvez le contacter sans souci, au top

Très bon accueil et disponible. Très satisfaite de la prestation

Personne humaine, agreable, bon SAV Intervenu pour un pc gaming avec symptômes peut courant (processeur + carte mère fichue diagnostiqué en ma présence avec explication de ses action). un petit soucis au 1 er passage mais le problemme a été résolu par la suite malgrer les fêtes de fin d'année. Après res plusieur mois le pc se porte bien.

J'ai demandé en urgence une intervention à Mr Turnier pour mon pc portable professionnel il a été très réactif le diagnostique et la réparation n'ont durés que quelques heures. La facture très correcte. Merci Monsieur.

J'avais un problème d'imprimante et de Microsoft Office non résolu par un précédent informaticien, j'allais me résoudre à acheter un nouveau PC. Sur recommandation, j'ai contacté M. TURNIER qui a effectué un diagnostic par téléphone, m'a donné la marche à suivre et tout est rentré dans l'ordre. Merci, je recommande sans hésiter.

Excellent accueil de l'opérateur. Très grande patience pour bien appréhender les problèmes. Intervention très consciencieuse et d'une efficacité irréprochable. Merci Stéphane

j'ai récupéré mon pc portable aujourd'hui. M Turnier l'a réparé de main de maître, gentillesse, professionnalisme et supers conseils, je vous le recommande fortement ! encore merci!

Très professionnel les délais sont respectés . Très impliqué dans les résultats de son intervention. A conseiller sans modération.

Une nouvelle fois, le job est fait ! Et toujours aussi professionnellement.

Super prestation a domicile,je recommande,un grand merci de m'avoir dépanné,et surtout m'avoir sauvé tout mes dossiers

Compétent, clair et précis. Ne pousse pas aux dépenses inutiles. En un mot bon professionnel

Excellent professionnel ! Je le recommande à 120/100!! . Stéphane aime son métier et cela se ressent dans ses dépannages!

Encore une intervention rapide et efficace de TURNIER Informatique (Stéphane) un grand merci je vais passer un weekend serein maintenant que mes problèmes d'impression sont résolus, il a même réglé au passage un problème lié aux factures relatives à la société de Ticket Restaurant EDENRED. Je recommande vivement ses services.

Je remercie sincèrement Stéphane pour sa prestation sur mon pc. Un examen et un diagnostic correctement effectué ont permis de détecter la vraie panne, sans changer du matériel. Le prix et le suivi client sont au top. Je ne peux que vous le recommander.

Nous avons fait appel à Stéphane plusieurs fois et il a toujours été très compétent, agréable et de bons conseils. Nous le recommandons vivement, il aime son métier et vous apporte les solutions adaptées.

Personne très sérieuse, sympathique et très professionnelle. Stephane nous conseille bien et prend le temps de bien expliquer. Contente d'avoir un interlocuteur aillant répondu à mes attentes. Je recommande.

Informaticien très compétent, de confiance, Stéphane est quelqu'un de gentil, juste, qui prend le temps d'expliquer les choses quand c'est nécessaire et de donner de bons conseils. Merci beaucoup ! Qualité du travail effectué au rendez-vous, prix honnête autant sur la main d'oeuvre que sur les pièces. J'ai qui allé pour nettoyer le clavier d'un PC portable, ainsi que remplacer le HDD par un SSD, et un nettoyage de PC fixe, tout a été parfaitement réalisé !

Rapidité d'intervention au top. Compétent, serviable, difficile de trouver mieux.

Un pur professionnel du dépannage informatique ! Une belle rencontre humaine et un riche échange je vous le recommande vivement...

Rapide, disponible et efficace ! En présence ou à distance... A recommander.

Je n ai pas visiter ce lieu, je connais monsieur Stéphane Sturnier sur Facebook j ai eu besoin de ses services et compétentes pour mes problèmes sérieux de mon ordinateur et ce plusieurs fois , v est parfait , très sérieux même à distance ce qui était mon cas, je le recommande vivement

Mon PC portable n'avait plus de batterie fonctionnelle; pour atteindre la batterie, il fallait démonter une bonne partie du PC ... M. Turnier a été super efficace dans toute sa prestation aussi bien pour l'établissement du devis, dans la commande des pièces ainsi que dans la réparation (pc immobilisé moins d'une heure) et en plus il donne des conseils bien utiles dans l'optimisation informatique. Le devis était très abordable. Bref que du bonheur et de la satisfaction. Un grand merci pour la prestation

M Turnier à une grande réactivité, des compétences informatiques professionnelles. J'avais un disque dur défectueux qui a "planté" mon PC. Un appel téléphonique, contact, RDV, prise en charge de mon PC, sauvegarde des données, réinstallation d'un disque dur, de windows retour PC branchement et voilà. Sur place vérification avec mon imprimante, réponse aux questions, tout est en ordre de marche en 3 jours du fait de la cde d'un disque dur. M Turnier une personne compétente, réactive, à l'écoute.

Incroyable réactivité. Et quelle efficacité. En panne d'ordinateur le mercredi soir, tout remis en ordre avec un nouveau PC le samedi après midi. Et les explications claires et précises ont fait partie de la prestation. Merci Mr le professionnel.

Intervention rapide ( délai de réparation plus court que celui annoncé) et efficace. Mr Turnier très compétent et vous explique très bien quel est le problème. A recommander.

Professionnel, rapide et efficace, qualité de travail. Je recommande.

Super même un 31 décembre et en plus un geste commercial du fournisseur

Gentillesse est le premier mot qui me vient, je suis très contente de sa prestation, il explique bien ce qu'il a fait, je recommande vivement M TURNIIER si vous avez un problème d'ordinateur.

Intervention très efficace au juste prix. Stéphane est très sympa, réactif et sérieux. Il rend accessible ses interventions en expliquant ce qu'il fait. Et c'est très appréciable. Merci encore pour votre intervention et à bientôt !

Très bon nettoyage de mon PC Mr Tournier est disponible et à l'écoute du client.Il conseille, explique et met à disposition des logiciels performants . C'est quelqu'un à qui on peut faire confiance ! A conseiller vivement D Guiho Bouaye

Mon métier, ma passion depuis plus de 20 ans ! A votre service, tout problème à une solution !

Exclusivement sur Rendez-vous

© 2023 Tous droits réservés. Mentions légales